阿尔卡特朗讯企业通信博客

欢迎来到ALE博客专区。在这里,您可以获取来自ALE员工、合作伙伴和行业专家的意见和见解。

精选文章

When Infrastructure Gets Tested by Fire—Literally

OmniSwitch 6865 proves its reliability during a real roadside fire, keeping critical infrastructure online without failure.

最新文章

Empowering businesses through choice: Why your cloud operat…

A flexible cloud operating model gives businesses the freedom to choose, communicate better, serve smarter, defend stronger, and grow bigger.

The SaaS Advantage for Hotels and Hospitality Communication…

Modern hospitality communications platforms deliver flexibility, cost optimization and exceptional guest experiences.

Your Communications System: A Brake or an Accelerator?

A modernized platform empowers enterprises to optimize operations and drive continuous performance.

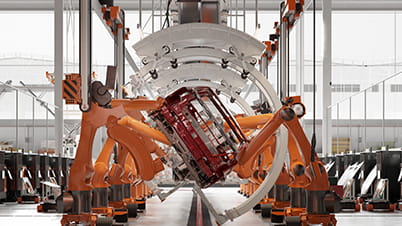

Smart Manufacturing Solutions: The Future of Connected Fact…

Smart manufacturing solutions enable connected factories through reliable, intelligent network connectivity that powers automation and efficiency.

Improving Collaboration in Multimodal Transport

Rainbow transforms how companies, staff and passengers operate and connect in public multimodal transport systems.

Growing Needs Demand Effective Differentiation for Hotels

Growing needs demand effective differentiation for hotels to optimize operations and enhance guest experiences.

What Buyers Must Know About Vendors in Transportation Proje…

In transportation projects, products matter, but what does the buyer need to know about the vendor to make the right choice?

Onboard Communications for Secure and Efficient Driverless …

The metro and light rail shift to driverless trains makes onboard communication systems vital for safe, efficient operations.

When Infrastructure Gets Tested by Fire—Literally

OmniSwitch 6865 proves its reliability during a real roadside fire, keeping critical infrastructure online without failure.

A Hotel Manager's Report to the Board of Directors

Advanced networks optimize hotel staff performance to improve guest experiences